Работа в Интернете. Энциклопедия

Для перехода на выбранный сайт можно щелкнуть на эскизе страницы, либо нажать клавишу Ctrl и клавишу, соответствующую номеру ячейки, либо просто ввести в адресной строке номер ячейки и нажать Enter.

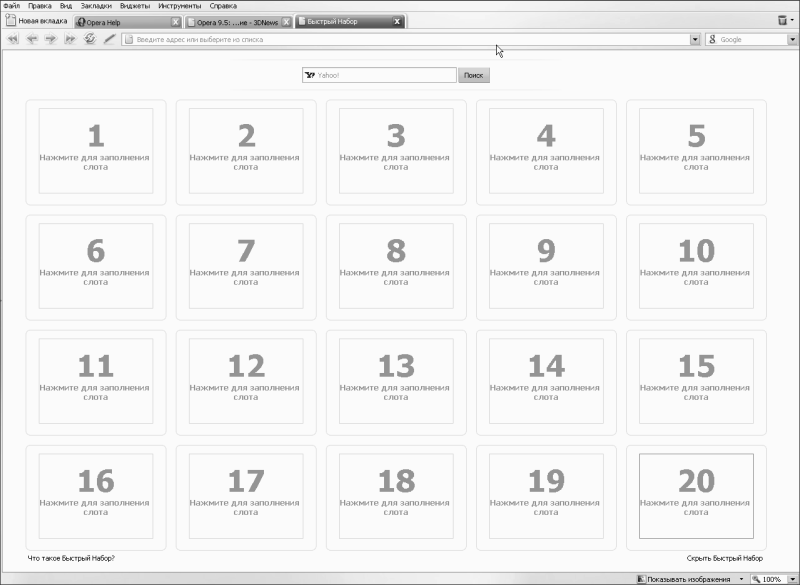

При активном пользовании функцией Быстрый набор девяти ячеек вам наверняка покажется мало. Чтобы увеличить их количество, необходимо ввести в адресной строке команду opera: config. Затем нужно найти в разделе User Prefs параметр SpeedDial File и нажать кнопку Обзор. Далее откройте файл speeddial.ini_ и введите следующие строки:

[Size]

Rows=4

Columns=5

Если по данному адресу файла speeddial.ini_ не существует, то вам нужно создать его. Для этого создайте документ с расширением TXT, а затем просто переименуйте его в speeddial.ini_ и введите в нем же вышеназванную запись. В итоге вместо девяти ячеек появится двадцать (рис. 2.51).

Рис. 2.51. Обновленное меню Быстрого набора

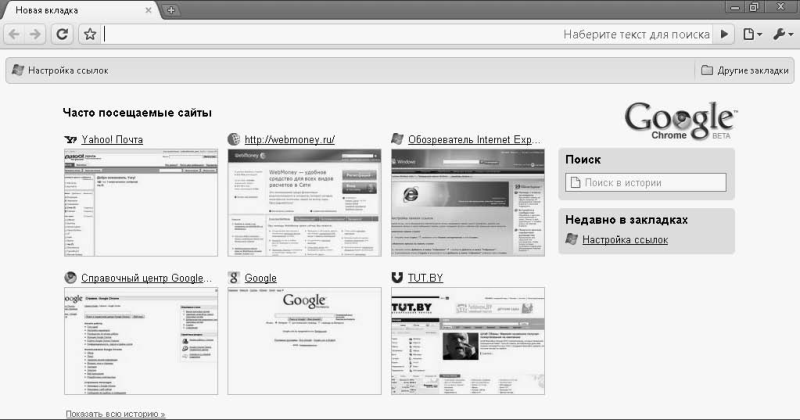

Google Chrome

Данный браузер выпускает широко известная интернет-пользователям фирма Google (http://www.google.com/chrome). Программа имеет очень простой интерфейс (рис. 2.52). Здесь нет многочисленных меню, кнопок и панелей. Разработчики Google Chrome отлично представляют себе то, что хочет пользователь от браузера. По этой причине размер веб-страницы сделан максимально возможным: панель вкладок совмещена с панелью заголовка (а это, по сути, революционное новшество), а строка состояния скрывается от пользовательского указателя.

Рис. 2.52. Окно Google Chrome при первом запуске

Окно при первой загрузке имеет следующий вид: справа находится список недавно открытых файлов, а посередине – аналог Быстрого набора из Opera. Отличие в том, что здесь динамически отображаются часто посещаемые сайты, причем изменения вносятся сразу же. Под этой панелью находится ссылка на историю посещения, где все представлено предельно наглядно.

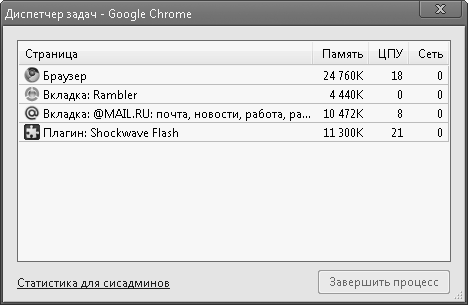

Вкладка как отдельный процесс. Важное отличие Google Chrome от других браузеров – это способ работы с вкладками. Каждая вкладка является отдельным процессом со своими преимуществами.

Если сайт по каким-то причинам зависнет, то это не повлияет на работу остальных вкладок. К тому же обеспечивается дополнительная защита от вредоносных сайтов, так как в случае, если на сайте на одной из вкладок пользователь подвергнется вирусной атаке, конфиденциальная информация, которую он вводит на другой вкладке, останется недоступной. Встроенный менеджер задач Google Chrome, вызываемый сочетанием клавиш Shift+Esc, показывает список всех открытых вкладок, используемых плагинов и запущенных сценариев. Кроме того, выводится информация о затрачиваемых системных ресурсах (рис. 2.53).

Рис. 2.53. Диспетчер задач Google Chrome

Вкладки можно выносить за пределы браузера (таким образом создается отдельное окно) и перетаскивать в пределах одного окна и даже между отдельными окнами (рис. 2.54).

Рис. 2.54. Перетаскивание вкладок в Google Chrome

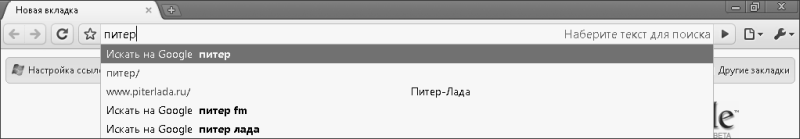

Особенности поиска. Панель поиска интегрирована в адресную строку (рис. 2.55). Прямо сюда можно вводить не только адрес сайта, но и свой поисковый запрос и немедленно переходить на выбранный поисковый сервис. Список поисковых машин не ограничивается одним лишь Google – в настройках можно найти также «Яндекс», «Рамблер», Yahoo! и Live Search. Реализована функция Google Suggest: еще до завершения набора запроса можно увидеть список наиболее популярных запросов, начинающихся так же, как и ваш.

Рис. 2.55. Поисковая панель в адресной строке

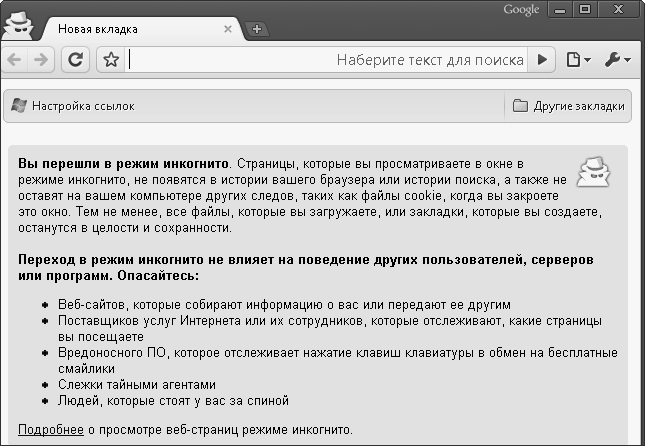

Анонимный веб-серфинг. Для анонимного веб-серфинга (режим инкогнито) нужно выделить самостоятельное окно, вызываемое нажатием сочетания клавиш CtrL+Shift+N (рис. 2.56).

Рис. 2.56. Режим инкогнито в Google Chrome

Здесь запись истории посещений и cookies не ведется, а скачиваемые файлы сохраняются.

Если вы не использовали режим инкогнито, то все равно можете самостоятельно удалить данные о сохраненных паролях, историю загруженных файлов, просмотренных страниц, файлы cookies и другие данные, которые браузер собирал в процессе серфинга.

Загрузка файлов. После щелчка на ссылке на файл в нижней части вкладки появляется небольшая область, отображающая некоторые параметры скачиваемого файла (рис. 2.57).

Рис. 2.57. Отображение параметров скачиваемого файла

Область с загружаемыми файлами показывается только на той вкладке, где был запущен процесс закачки. Область закачки можно закрыть, наблюдая за всеми загрузками на отдельной вкладке, вызываемой сочетанием клавиш Crtl+J. Здесь же выполняется поиск среди загруженных файлов. Иногда скачивание происходит автоматически, без подтверждения, а это может быть опасным.

Поддержка Java. Современные веб-страницы трудно себе представить без сценариев Java. Поэтому создатели Google Chrome уделили много внимания созданию совершенно нового движка V8 для обработки команд этого языка программирования. На данный момент он является наиболее быстрым движком для работы с JavaScript.

Офлайн-браузеры

Сохранить одну-две страницы сайта вы можете с помощью любого браузера. А вот если требуется сохранить весь сайт либо несколько фотоальбомов или каталогов мультимедийных файлов, то возможностей стандартных средств просмотра веб-страниц не хватит. Если нужно поместить на жесткий диск копию сайта, то следует воспользоваться специальными программами – офлайн-браузерами.

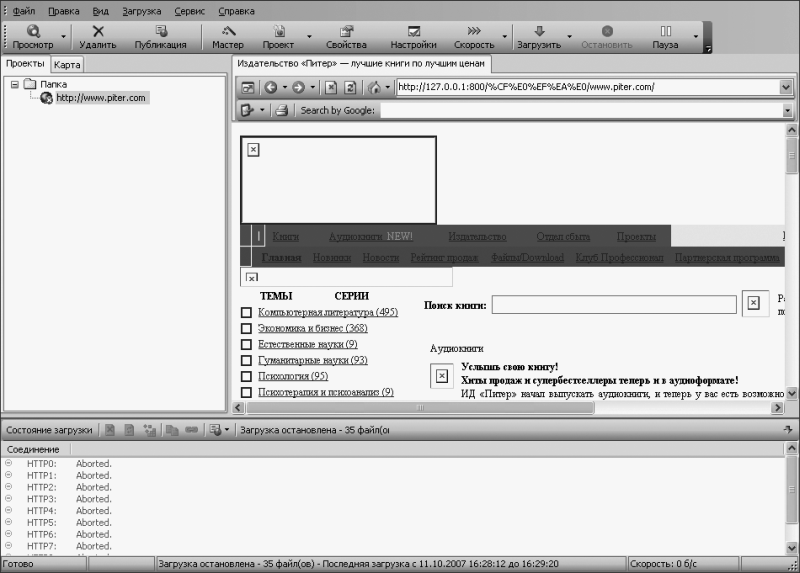

Offline Explorer

Offline Explorer (http://www.metaproducts.com) – одна из лучших программ для скачивания сайтов, которая может целиком загружать сайты на жесткий диск и показывать их пользователю. Кроме обычных веб-проектов, состоящих из набора простых HTML-страниц, Offline Explorer умеет работать и с динамическими проектами, то есть с сайтами, выполненными с использованием технологий PHP и XML. Большинство программ этого класса не может скачивать подобные проекты.

Кроме того, Offline Explorer может распознавать и загружать 15 типов изображений, почти 20 видео-, около 10 аудиоформатов и полтора десятка архивов. Программа может также загружать специальные файлы, например сценарии Java и Visual Basic, таблицы стилей и Flash-ролики. Все эти возможности позволяют представить сохраненный на жестком диске веб-сайт в том виде, в каком он был в Интернете.

Offline Explorer умеет также просматривать и загружать содержимое FTP-серверов и разрешать доступ к сайтам по защищенному протоколу HTTPS.

Работать с программой позволяет удобный мастер. В окне программы наглядно отображается процесс скачивания сайта, содержимое которого будет доступно для просмотра непосредственно в окне Offline Explorer.

В программе есть планировщик и функция дозвона, что позволяет настроить офлайн-браузер так, чтобы строго в определенное время он сам подключался к Интернету и выполнял задание, завершив которое сразу же отключал связь (рис. 2.58).

Рис. 2.58. Окно программы Offline Explorer

Кроме того, программа просматривает веб-сайты на предмет изменений. С установленным интервалом времени Offline Explorer будет проверять обновления на указанных сайтах и в случае их обнаружения загружать изменившиеся или новые объекты поверх старых.

Удобная функция Offline Explorer – поддержка шаблонов для создания задания для закачки. После формирования шаблона и сохранения его параметров вам остается только указывать адреса скачиваемых сайтов – остальное будет использовано с готового шаблона.

При работе с программой доступны также дополнительные возможности. Например, Offline Explorer позволяет ограничить скорость загрузки сайтов, чтобы не мешать обычному интернет-серфингу.

WebCopier

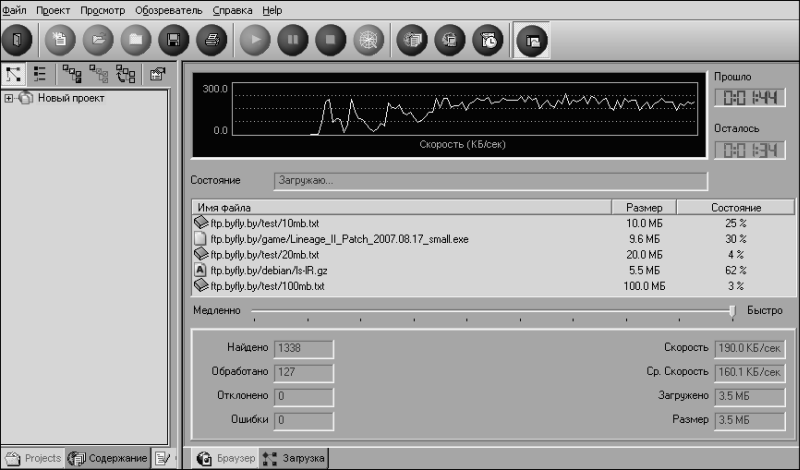

WebCopier (http://www.maximumsoft.com) – другой представитель семейства офлайн-браузеров. Программа точно копирует последовательность ссылок и может загружать до 100 файлов одновременно (рис. 2.59).

Рис. 2.59. Процесс загрузки FTP-сайта с помощью WebCopier

Поддерживается корректное отображение файлов с расширениями JS, CLASS и SWF. Кроме того, WebCopier может просматривать и загружать содержимое FTP-серверов, а также поддерживает прокси-серверы и защищенное соединение по протоколу HTTPS. С помощью WebCopier можно распечатать весь скачанный веб-сайт или его часть. Фильтр позволяет контролировать загружаемые файлы и адреса. С помощью интегрированного в программу браузера можно просматривать загруженные сайты или осуществлять онлайн-серфинг. Сайт загружается таким образом, что при копировании или переносе файлов на другой компьютер или съемный носитель не возникает проблем с последующим просмотром.

Глава 3

Сетевая безопасность

• Правда о вирусах

• Вот ты какой, «троянский конь»!

• Другие виды опасности в Сети

• Почему так важно обновлять систему

• Антивирусы

• Брандмауэр: защитит и рекламу заблокирует

Безопасность – один из важнейших вопросов для пользователей Глобальной сети, поскольку именно Интернет является главным источником заражения компьютеров вредоносными программами.

Правда о вирусах

Вредоносные программы, к которым относятся и вирусы, широко распространены в Интернете. Суровая реальность такова, что взлом сетей, грабеж банков и похищение интеллектуальной собственности происходят так часто, что мы уже не обращаем на это внимания. Ежегодно вирусы наносят убытки в миллиарды долларов, и это еще не предел! Даже если компьютер работает без сбоев и не подает никаких признаков вирусной активности, то нет гарантии, что он не заражен. В системных папках может находиться «троянский конь», который отсылает хозяину все пароли от ваших электронных учетных записей или, что еще хуже, от электронной платежной системы. Вся хитрость заключается в том, что иногда пользователи и не подозревают, что находятся под контролем вредоносной программы.

Сегодня доступ в Интернет можно получить не только через стационарный компьютер, но и через мобильные устройства. Это, безусловно, также повлияло на расширение области обитания вредоносного программного обеспечения. Уже нередки случаи заражения мобильных устройств, приводящие к их полному и необратимому выходу из строя. Потеря данных и самой Flash-памяти носителей информации – тоже «заслуга» вирусов.

Классификация вирусов

Как же сориентироваться во всем многообразии и особенностях вирусов? Поможет вам в этом оригинальная классификация вирусов «Лаборатории Касперского».

По способам заражения можно выделить следующие виды вирусов.

• Резидентные вирусы. В процессе инфицирования системы они оставляют в оперативной памяти свою резидентную часть. Она перехватывает обращение операционной системы к потенциальным объектам заражения и старается внедриться в них. Среда обитания таких вирусов – оперативная память, поэтому их активность прекращается при выключении или перезагрузке компьютера.

• Нерезидентные вирусы. Этот вид вирусов не заражает память компьютера, поэтому они являются активными лишь ограниченное время.

По деструктивным возможностям выделяют такие группы вирусов:

• безвредные, деятельность которых никак не влияет на работу компьютера. Их главный недостаток – уменьшение свободной памяти на диске;

• неопасные, влияние которых ограничено уменьшением свободного пространства на диске и графическими, звуковыми и некоторыми другими эффектами;

• опасные – вирусы, которые могут привести к серьезным проблемам в работе компьютера;

• очень опасные. Они способны привести к деактивизации программ, уничтожению данных, файлов, необходимых для работы компьютера, другой важной информации, записанной в системных областях памяти, и т. д.

Пути заражения вирусами

Чаще всего вирус проникает в компьютер через Интернет – пользователю достаточно быть подключенным к нему. Однако есть и другие пути. Рассмотрим самые популярные из всех способов распространения вирусов.

• Так называемый «добровольный» способ, когда пользователь скачивает какой-либо файл из Интернета.

• Метод «навязывания», когда из-за непрофессиональной настройки браузера вам предлагают загрузить, например, JavaScript или ActiveX как подписанный элемент. В результате такой загрузки могут открыться порты для дальнейшей атаки, удаления данных, кражи файлов и деактивизации операционной системы. Поэтому в настройках безопасности любого браузера необходимо в первую очередь отключить загрузку неподписанных элементов ActiveX вместе с использованием элементов ActiveX, не помеченных как безопасные. Но лучшим решением проблемы будет установка высокого уровня безопасности.

• Распространение вирусов через электронную почту – наиболее популярный способ заражения компьютера. Наш совет – никогда не открывайте прикрепленные файлы, пришедшие с сообщением от незнакомого человека, в крайнем случае воспользуйтесь специальными программами-антивирусами.

• Заражение вирусом через Flash-устройства и пиратские компакт-диски. По статистике, в большинстве случаев «флэшки» и диски вообще не проверяются. Однако очень часто именно они виноваты в распространении вирусов. Возьмите за правило проверять съемные диски антивирусной программой и регулярно обновлять антивирусные базы.

Вот ты какой, «троянский конь»!

«Троянский конь» – это не вирус. Область их «компетенции» – воровство конфиденциальной информации, в том числе и паролей, с последующей передачей их хозяину. «Троянский конь» состоит из клиента и сервера. Серверная часть, как правило, находится на компьютере пользователя-жертвы, а клиентская – у того человека, который создал троянскую программу или просто модифицировал ее, заставив работать на себя. Связь этих составляющих «троянского коня» осуществляется через какой-либо открытый порт. Создатели «троянских коней» ловко маскируют их под часто используемые программы. При их запуске происходит выполнение кода, который затем передает управление основной программе. Помните, что «троянский конь» может быть с легкостью замаскирован под файл с абсолютно любым расширением.

Классификация «троянских коней»

Эти «вредители» классифицируются следующим образом.

• Mail Sender – наиболее распространенный тип «троянов». Они отсылают своему хозяину пароли доступа в Интернет, к электронной почте, к ICQ, к чатам и все то, что пожелает их хозяин.

• Backdoor – программы удаленного администрирования. Они, как правило, обладают возможностями Mail Sender и функциями удаленного манипулирования компьютером. Такой «троян» ожидает соединения со стороны клиента обычно через какой-либо порт, а затем отсылает команды на сервер.

• Программы-дозвонщики отличаются тем, что наносят значительный финансовый урон. Они соединяются с зарубежным провайдером, и с телефонного номера пользователя происходит установка международного соединения, например, с островами Кука, Диего-Гарсиа, Сьерра-Леоне и т. д.

• «Трояны»-кейлоггеры контролируют нажатия кнопок клавиатуры, чтобы потом отослать эту информацию своему создателю по почте или прямо на удаленный сервер.

• Эмуляторы DDoS-атак (Distributed Denial of Service) – уникальная и довольно интересная группа «троянов». Серверная часть такой программы отслеживает конкретный порт и при получении команды извне начинает функционировать как нюкер, то есть приложение, отсылающее на заданный IP-адрес шквал некорректно сформированных пакетов. В результате этого происходит отказ в обслуживании.

• Downloader, или загрузчики, скачивают из Интернета файлы без уведомления пользователя. Это может быть все, что угодно: от интернет-страниц нецензурного содержания до откровенно вредоносных программ.

• Dropper (дропперы) занимаются скрытой установкой в систему других троянских программ.

• Прокси-серверы при «удачном» стечении обстоятельств устанавливают в вашу систему один из нескольких прокси-серверов (SOCKS, HTTP и т. п.). Это позволяет хозяину прокси-сервера совершать интернет-серфинг через этот прокси, не боясь, что его IP будет вычислен.

Деструктивные троянские программы, помимо своих непосредственных функций по сбору и отсылке конфиденциальной информации, могут форматировать диски, удалять системные файлы и причинять еще много другого вреда пользователям.

Программное обеспечение против троянских программ

Для обнаружения и удаления «троянских коней» существует целый арсенал специальных программ. Ниже представлена лишь их малая часть, которая реально поможет защитить ваш компьютер от всяких «вредителей».

• Advanced Spyware Remover. Это утилита, цель которой – защита вашей системы от вредоносных программ и шпионских модулей. С ее помощью можно избавиться от рекламных программ, дозвонщиков, программ-шпионов, кейлоггеров и т. д. От подобных программ ее отличает высокая скорость работы сканера, а также обновляемая база сегментов вредоносного кода F-Secure BlackLight.

• SpyDefense – программа для обнаружения шпионских модулей. Позволяет как найти, так и обезвредить большинство компьютерных шпионов.

• Arovax Shield – утилита, защищающая компьютер от программ-шпионов. В режиме реального времени она осуществляет мониторинг системы на предмет безопасности и предупреждает пользователя о любом проникновении «троянов» в систему.

• Anti-Spyware – система для борьбы с вредоносными программами и шпионскими модулями, разработанная компанией Microsoft. Разработчик утверждает, что утилита контролирует все возможные так называемые spyware-пути, по которым шпионские модули проникают в компьютер.

• Trend Micro CWShredder – программа для нахождения и удаления программ со шпионскими наклонностями. Позволяет обнаружить следы присутствия так называемых CoolWeb Search-программ, которые также относят к «троянским коням».

• SpyRemover – достаточно неплохая программа для поиска шпионских модулей. Она может распознать немало видов вредоносных программ, в том числе и со шпионским контекстом. Эту программу удобно обновлять в автоматическом режиме.

• XSpy Shield Gold – это мощная утилита, которая сможет защитить вас от spyware-модулей, присутствующих в некоторых программных продуктах и других шпионских модулях, что, естественно, представляет угрозу безопасности вашей операционной системы.

• CounterSpy отлично удаляет шпионские модули с компьютера.

• Spy Sweeper – неплохая программа для защиты от шпионских модулей, «троянов» и кейлоггеров.

• HookMonitor – программа, служащая для администрирования процессов, приводящих к установке глобальных ловушек на клавиатуру. Выявляет и блокирует модули spyware, ведущие наблюдение за набором паролей, и т. п.

• Browser Sentinel постоянно наблюдает за уязвимыми областями вашей системы. При обнаружении вредоносного компонента программа сразу же уведомит вас и поможет удалить вредоносное ПО, в том числе программы-шпионы, рекламу, клавиатурных шпионов, программы автодозвона и прочих непрошеных гостей.

Ищем «вредителя» самостоятельно

Как поступить, если установленный антивирус не выдает никаких сообщений, а присутствие «троянского коня» просто налицо, например слишком большой трафик, непонятные процессы в оперативной памяти, частые зависания и неустойчивая работа приложений? Для обнаружения шпиона используйте специальные утилиты, например Trojan Remover. Как показывает практика, это способен сделать даже начинающий пользователь. Плюс ко всему, в Интернете предостаточно соответствующего программного обеспечения.

Конечно же, удалить «троянского коня» можно и вручную. Вредоносные программы обычно запускаются автоматически и прописываются в соответствующих областях в следующих разделах реестра:

• HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run (наиболее часто встречаемые примеры);

• HKEY_CURENT_USER\Software\Microsoft\Windows\CurrentVersion\Run;

• HKEY_CURENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce;

• HKEY_USERS\.Default\Software\Microsoft\Windows\CurrentVersion\Run;

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce.

Если вы обнаружили неизвестные записи, то есть не принадлежащие обычным приложениям, то можете смело удалять их. Однако стоит напомнить, что при работе с реестром вам следует вести себя очень внимательно и аккуратно. Нелишним также будет просмотреть все, что прописано в автозагрузке. Для этого нужно пройти по ссылке Пуск ► Выполнить и ввести в открывшемся окне команду msconfig, а затем перейти на вкладку Автозагрузка. Чтобы разрешить или запретить автозагрузку конкретной программы, следует установить соответствующий флажок. Надо также внимательно следить за драйверами и программами, прописанными в автозагрузку. Это поможет быстрее обнаружить «троянского коня». Если, несмотря на вашу бдительность, «троян» все же запустился, для начала надо распознать его и завершить выполняемый им процесс, воспользовавшись сочетанием клавиш CtrL+ALt+DeLete. Чтобы получить полную информацию о запущенных в Windows программах, можно запустить утилиту XRun или аналогичную ей – CTask.

Если вы воспользовались всеми вышеизложенными способами, однако признаки зловредных программ остались, то необходимо просканировать компьютер извне на наличие открытых портов. Все, что нужно для этого, – лишь ваш IP и хороший сканер портов (самый популярный из них – XSpider). Данная процедура действительно высокоэффективна и помогает выявить даже «троянских коней», скрытых самым надежным образом.

Другие виды опасности в Сети

Все мы знаем об основных опасностях в Сети и, наверное, уже привыкли к ним. Про вирусы и хакеров написано много, и эта тема раскрыта, пожалуй, полностью. Но со временем совершенствуются не только вирусы и антивирусные программы, но и методы обмана, от которого ни одна программа не спасет вас на все 100 %. Единственным средством борьбы со злоумышленниками является в первую очередь информированность и осторожность пользователя. Поэтому в данном разделе мы решили описать наиболее часто встречающиеся методы мошенничества и способы борьбы с ними.

Фишинг

Английское слово phishing образовано от слов fishing (в пер. с англ. – «рыбалка») и password (в пер. с англ. – «пароль»). Фишинг – это особый вид мошенничества, цель которого – получить какую-либо секретную информацию, например авторизационные данные для выхода в Интернет, информацию о банковский счетах и кредитных картах и т. д. Способ получения информации очень метко зашифрован в самом названии: злоумышленник расставляет ловушки, а несчастному пользователю остается только попасться на крючок, и при этом пострадавший самостоятельно, без принуждения делится секретными данными. Звучит неправдоподобно, но это так.

Сегодня можно выделить три вида фишинга: почтовый, онлайновый и комбинированный.

Самая ранняя стадия развития фишинга – почтовый фишинг. Он заключается в отправке жертве специального письма по электронной почте с требованием выслать какие-либо личные секретные данные.

Онлайновый фишинг заключается в копировании дизайна какого-либо сайта, например, интернет-магазина или платежной системы, который использует сходное по написанию доменное имя. При совершении «покупки» или «авторизации» на таком сайте-подделке жертва вводит номер своей кредитной карточки и другую конфиденциальную информацию, чем сразу же могут воспользоваться злоумышленники.

Эти два вида фишинга существуют относительно давно. Самое большое распространение получил комбинированный тип. Суть его в следующем: мошенник создает поддельный сайт, а потом с помощью электронных писем-приманок завлекает пользователей. Главная опасность заключается в том, что выглядит это очень правдоподобно (рис. 3.1).